NTPリフレクション攻撃対策やったことのまとめ

※本ページはプロモーションが含まれています

さくらインターネットからのメールで初めて知ったNTPリフレクション攻撃。DDoS 攻撃に分類されるようですので、自分のサーバーは大丈夫か確認し、行った対応策をメモ。

NTPサーバーとは

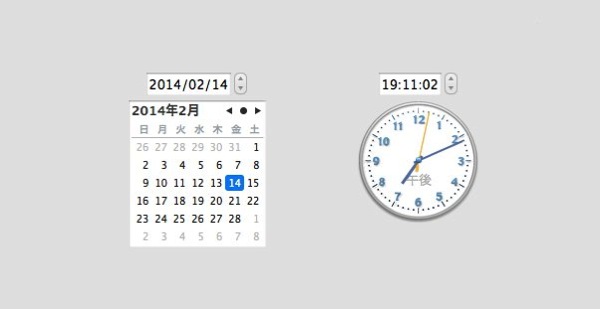

NTPとはNetwork Time Protocol(ネットワーク・タイム・プロトコル)の略称。ネットワークに接続されている機器が正しい時刻と同期するための通信プロトコル。

NTPサーバーとは、ネットワーク機器が自動的に正しい時刻に設定するためのサーバーである。

NTPリフレクション攻撃とは

詳しい説明は「DNSよりも高い増幅率の「理想的なDDoSツール」:NTP増幅攻撃で“史上最大規模”を上回るDDoS攻撃発生 – @IT」で見ることができる。

私なりの解釈だと、攻撃者が攻撃対象者の住所で通販カタログの会社に片っ端からはがきを送り、大量の通販カタログを攻撃対象の自宅に届けて生活に支障をきたさせるというものだ。

NTPサーバーを使用していたら、攻撃対象者にも、通販カタログ会社にもなりえるので、対策が必要になる。

NTPサーバーが稼働しているかの確認

NTPサーバーが稼働しているか確認するコマンドは

$ /etc/init.d/ntpd status

起動している場合は下記の表示が

ntpd (pid 1034) を実行中...

停止中は

ntpd は停止しています

と表示される。

対象

NTPサーバーを公開していて、ntpd 4.2.7p26 より前のバージョン。

確認方法は下記コマンド

ntpq -c rv

9行ほど表示される。2行目にバージョンが表示される。

… version="ntpd 4.2.4p8 …

NTPサーバーを公開しているかの調べ方を調べても分からず、バージョンは対象に入っていました。

対策

開発版だが、最新版の「ntpd 4.2.7p26」にバージョンアップするか、ntpdの設定ファイルをいじるか。

開発版ということなので、バージョンアップは見送り、設定ファイルを変更することに。

設定ファイルに追加

viで設定ファイルを開く。

$ sudo vi /etc/ntp.conf

ファイルの最後にmonitorを無効にする1行を追加

disable monitor

を追加して保存。

ntpdを再起動

$ sudo /etc/init.d/ntpd restart

以上で完了です。

おわりに

サーバーは一度構成してしまうとなかなか触る機会がないので、このような情報がでてきてもピンときません。

ですが、こういうことをキッカケに触ることで少しずつ理解が深まっているのを実感しています。一つ一つ手探りで学んで行きたいです。